[Phishing] 우체국 사칭 어플 epost.apk 분석 보고서

개요

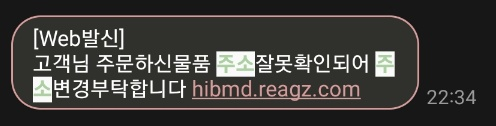

SMS로 전달받은 의심되는 URL에서 악의 여부가 있는지 분석을 진행했다.

분석 정보

분석 환경

| OS | Windows 11 Pro |

|---|---|

| Tools | Advanced Port Scanner Nmap |

| Device | Android AVD API 28 x86_64 |

분석 대상

| No | A |

|---|---|

| Telephone | +82 10-3084-2072 |

| Domain | http://hibmd.reagz.com |

| IP | 27.124.36.32 |

| Registrant_Name | yinf ang |

| Registrant_Country | CHINA |

| Registrant_Email | 780475173@qq.com |

| Registrant_Telephone | 8602825365241 |

| Tag | Web Server |

| No | B |

|---|---|

| File Name | epost.apk |

| MD5 | 2896de9336343a0ee05f0e15095b73a4 |

| SHA-256 | c4fb68bd0142d0ebdfb23c2a3fa34f8bcc10d29305f366a79c55d54e38c89e8b |

| File Type | Android APK |

| File Version | 473 |

| File Size | 379,941 Bytes |

| Tag | Android APK |

자동화 분석

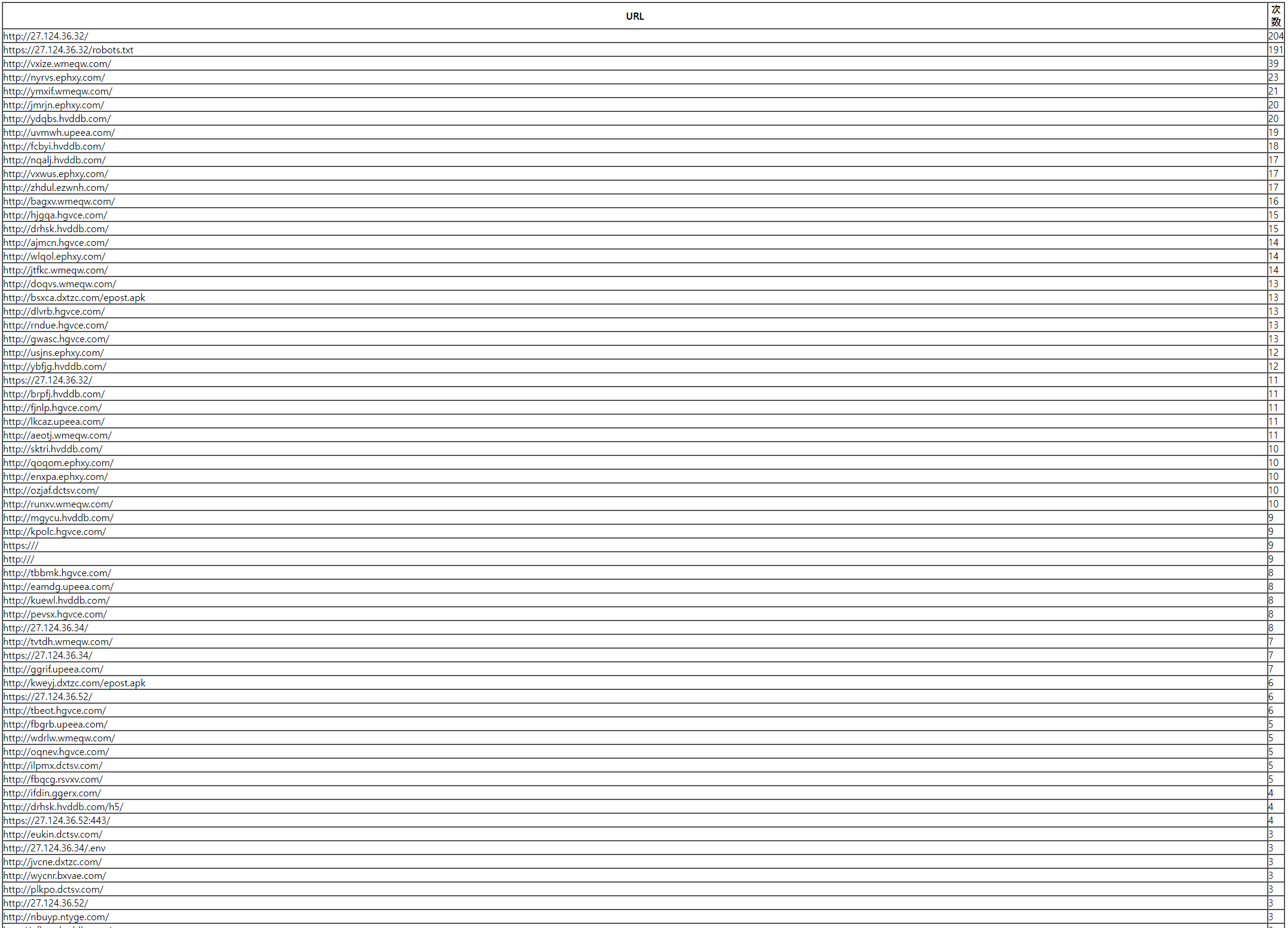

- 분석 대상 : A

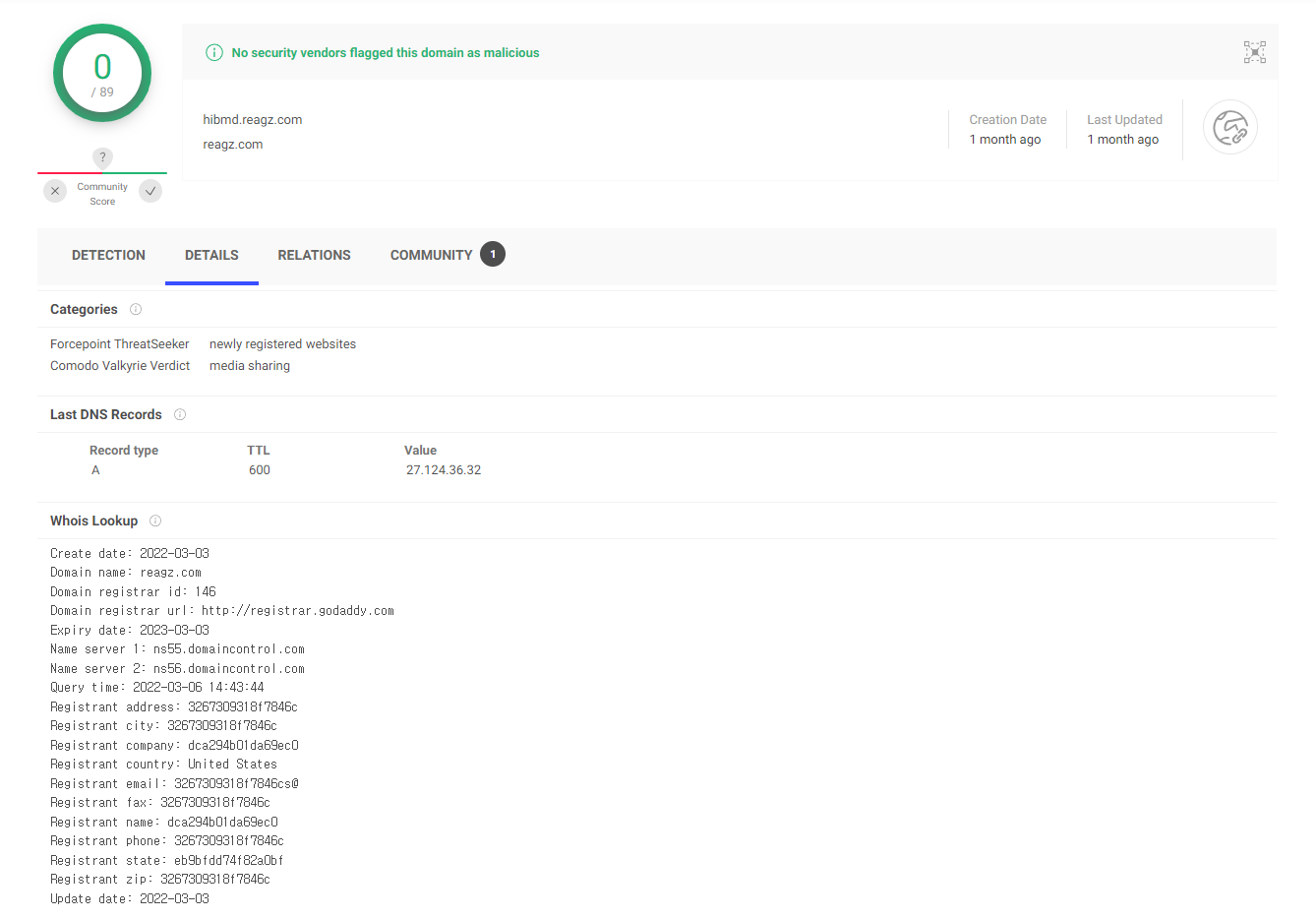

결과에는 별다른 악의 요소가 없지만, 도메인이 미국으로 보여지고 있다.

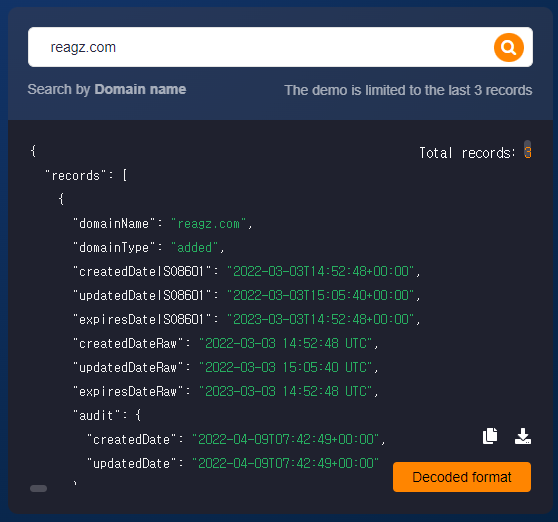

그러나 동일한 2차 도메인에서 수 많은 알 수 없는 문자열로 만들어진 3차 도메인이 존재한다.

WHOIS History 도메인을 검사한 결과 과거 생산한 국가를 살펴보면, 중국에서 제작된 것을 알 수 있다. (역시 미국 형님들이 아니였군 😊)

이러한 점들을 참고하여 다음 분석 단계로 넘어갔다.

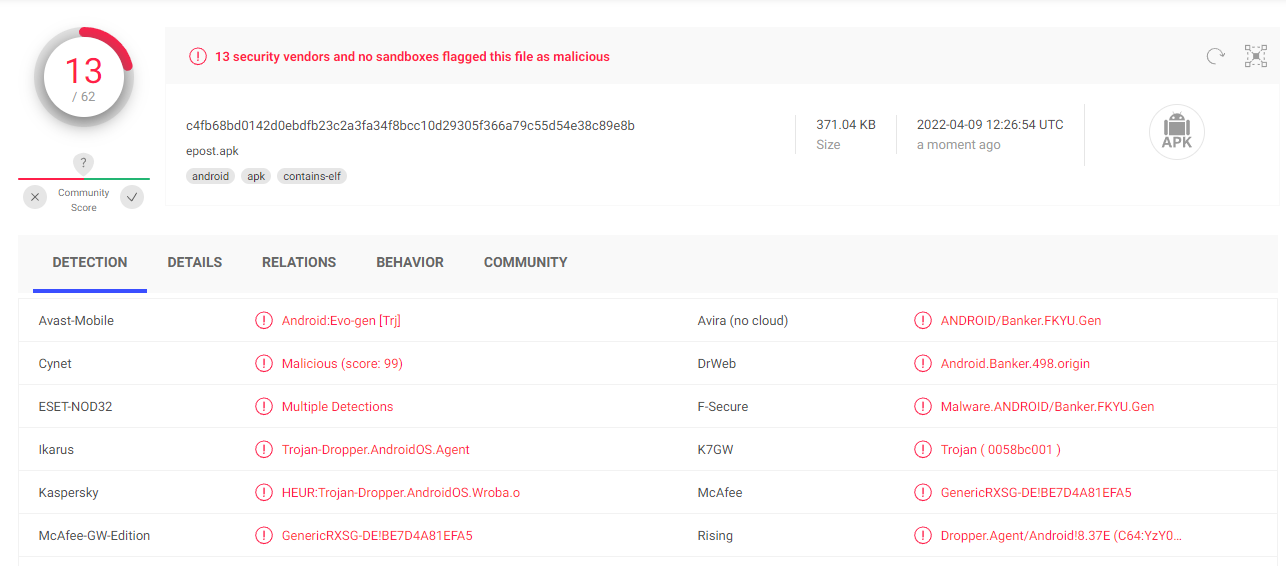

- 분석 대상 : B

https://www.virustotal.com/gui/file/c4fb68bd0142d0ebdfb23c2a3fa34f8bcc10d29305f366a79c55d54e38c89e8b/details

행위 분석

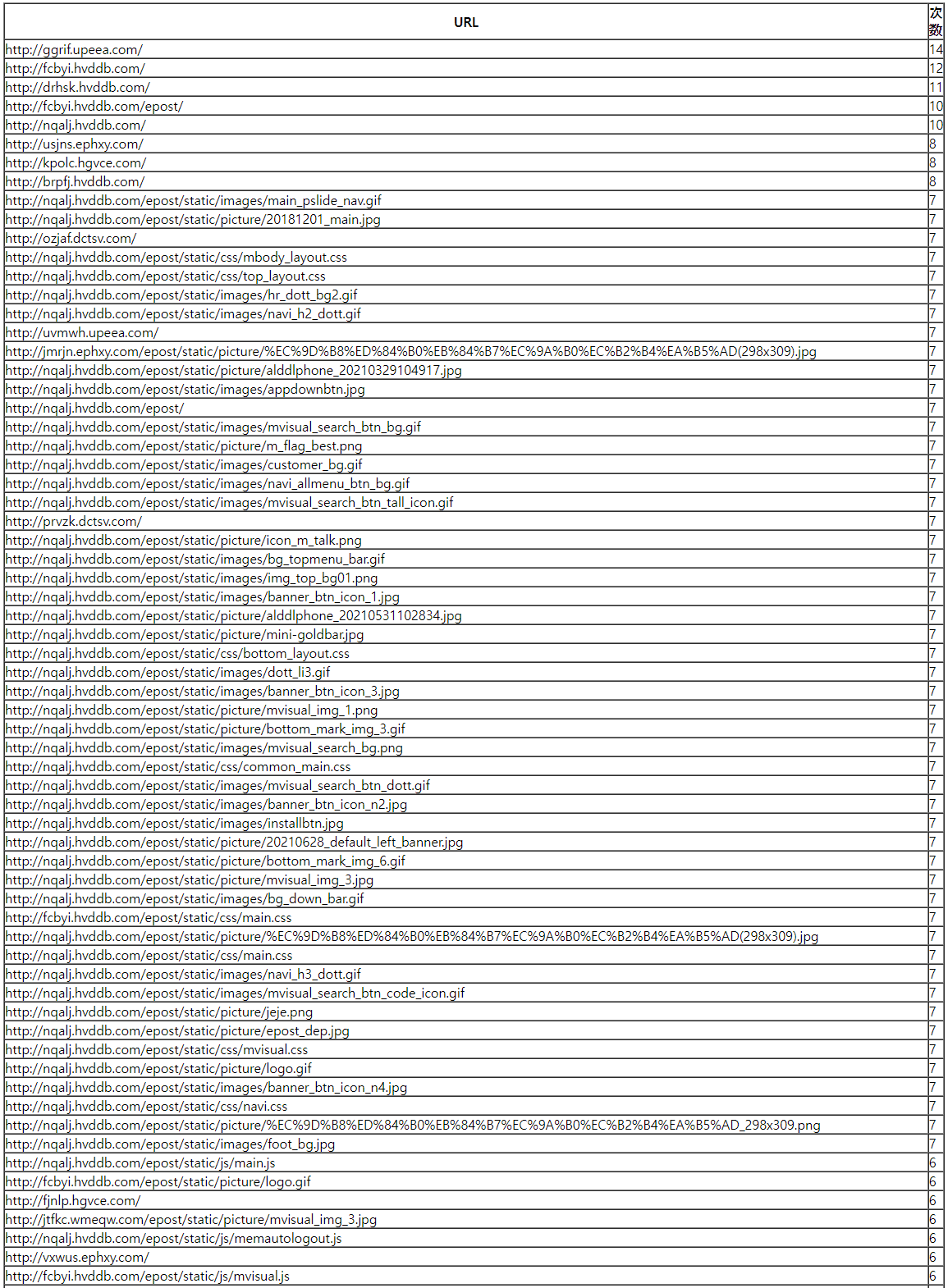

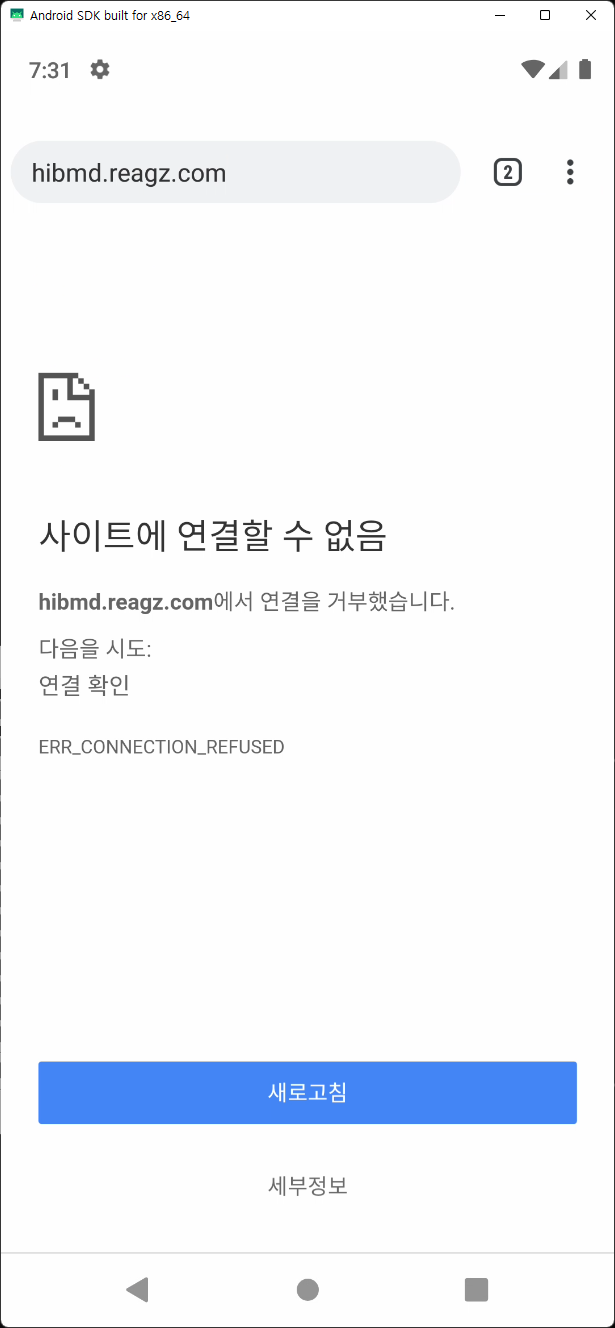

단순하게 해당 URL에 접속하면 접근이 불가능하다.

이러한 이유는 공격자가 원하는 타겟에 맞춰 특정한 조건에 맞춰 Trigger 되도록 접속 가능하게 만들어진 가능성이 높다. 예를 들면, 접속하는 단말기의 헤더에 모바일인지 혹은 IP에 따라 어느 국가인지 미리 구분할 수 있기 때문이다.

행위 분석

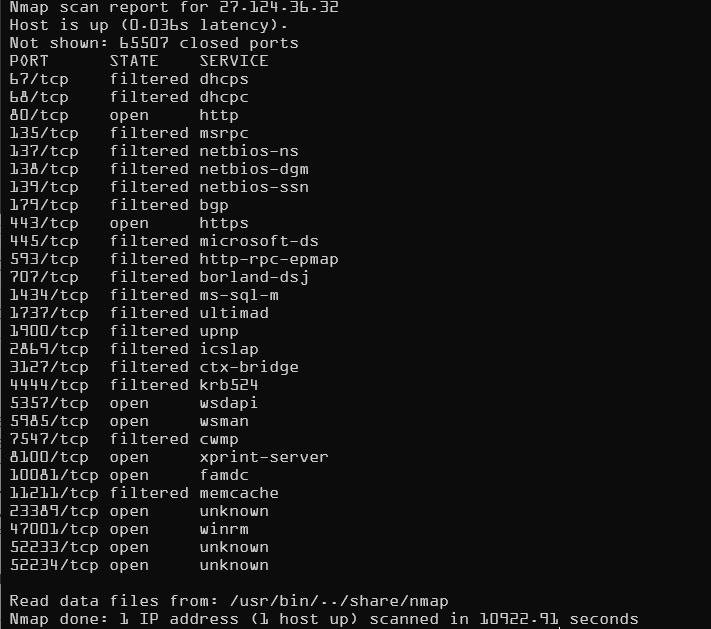

27.124.36.32nmap 스캔 결과

nmap을 통해 open 된 포트가 무엇이 있는지 살펴봤다. 포트는 1부터 65535까지 진행한다.PORT (TCP) STATE SERVICE 비고 80 open http 135 filtered msrpc 139 filtered netbios-ssn 179 filtered bgp 443 open https 445 filtered microsoft-ds 593 filtered http-rpc-epmap 1434 filtered ms-sql-m 1900 filtered upnp 2869 filtered icslap 4444 filtered krb524 (의심) Blaster 웜 바이러스 5357 open wsdapi 5985 open wsman 8100 open xprint-server 리눅스 프린터 10081 open famdc epost 배포 관리 페이지 11211 filtered memcache 23389 open unknown 47001 open winrm 52233 open unknown 52234 open unknown

- 8100 포트

눈에 띄는 서비스 중 Linux에서 사용하는

xprint-server라고 무선 프린터 서버가8100포트로 열려있었다.

해당 포트로 접속하니 매우 중국스러운 사이트가 보였다.

중국어를 번역해보니 역시나 프린터 로그가 담겨진 데이터임을 알 수 있다.

여담으로 2014년에 알려진 RCE 취약점으로

CVE-2014-9002PoC는 먹히지 않았다.

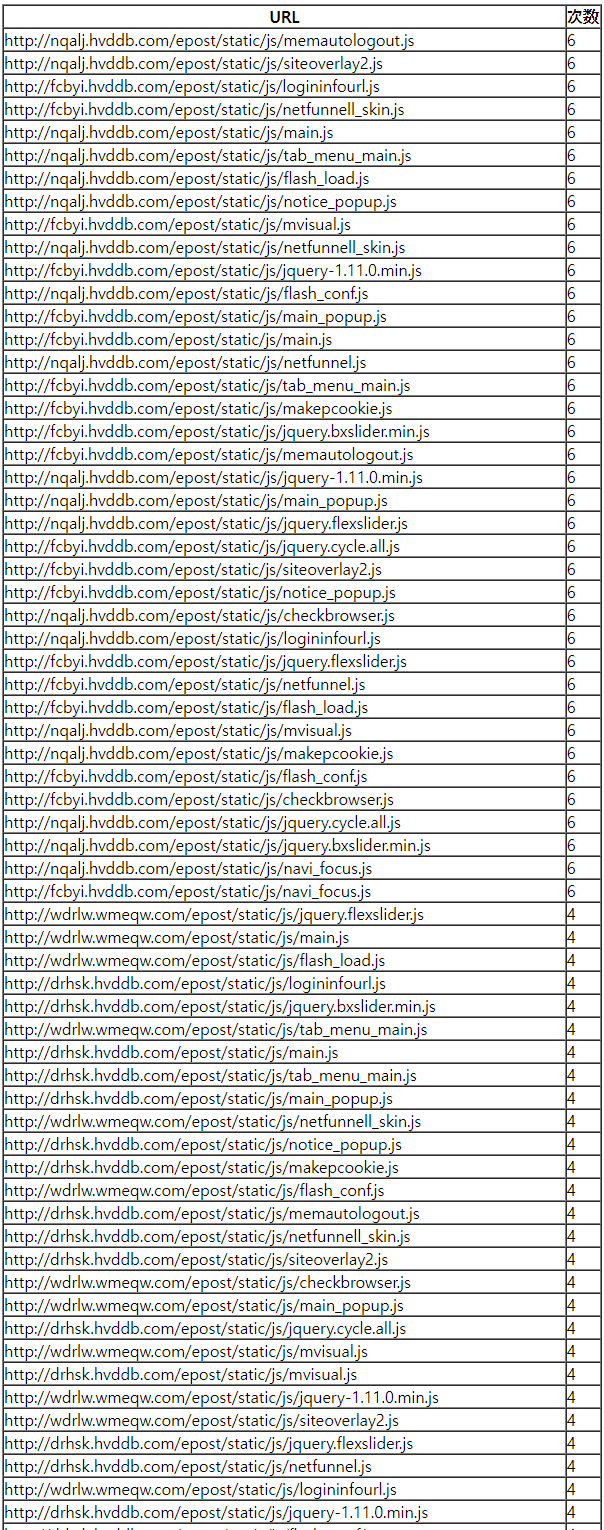

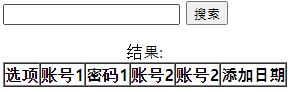

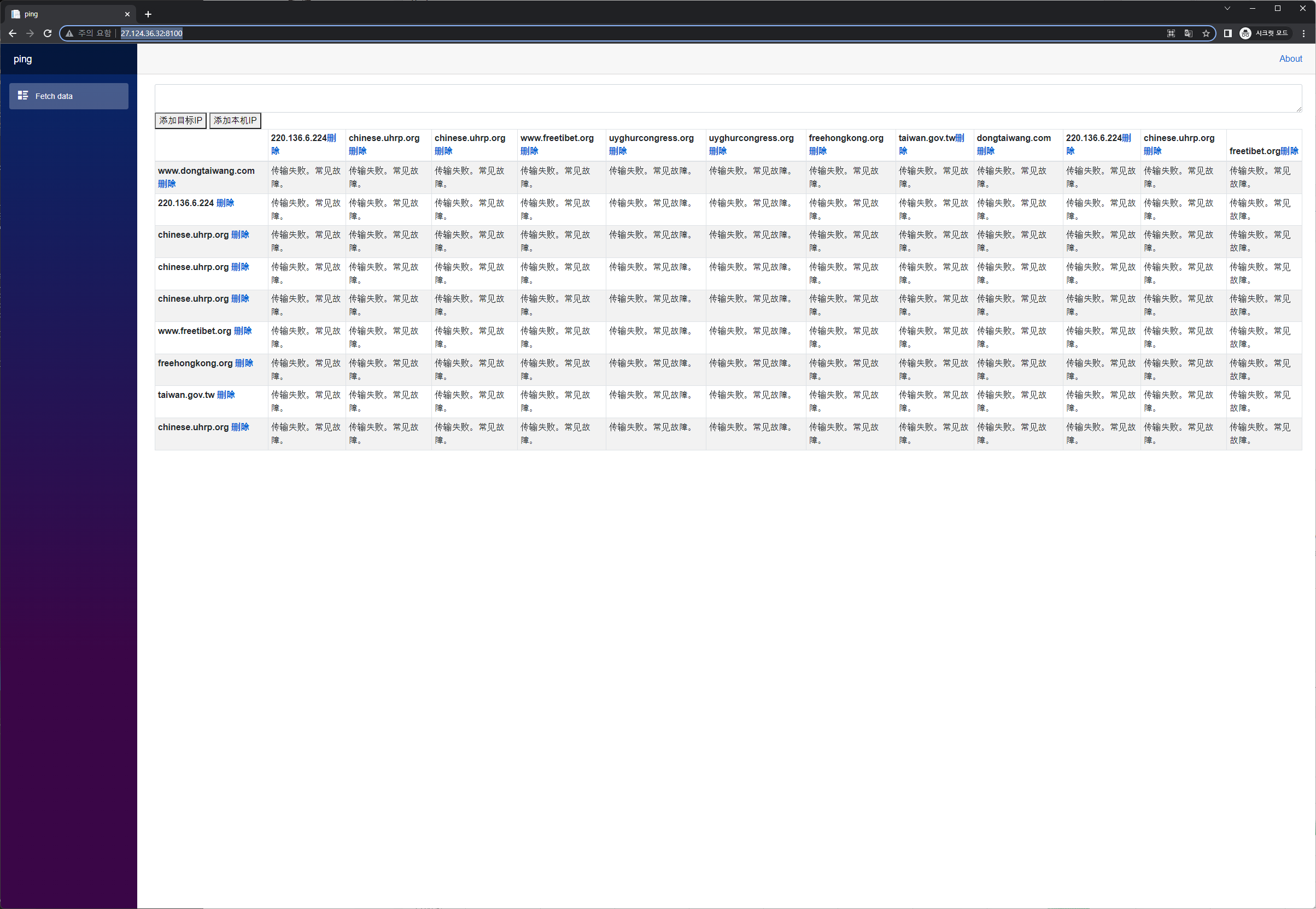

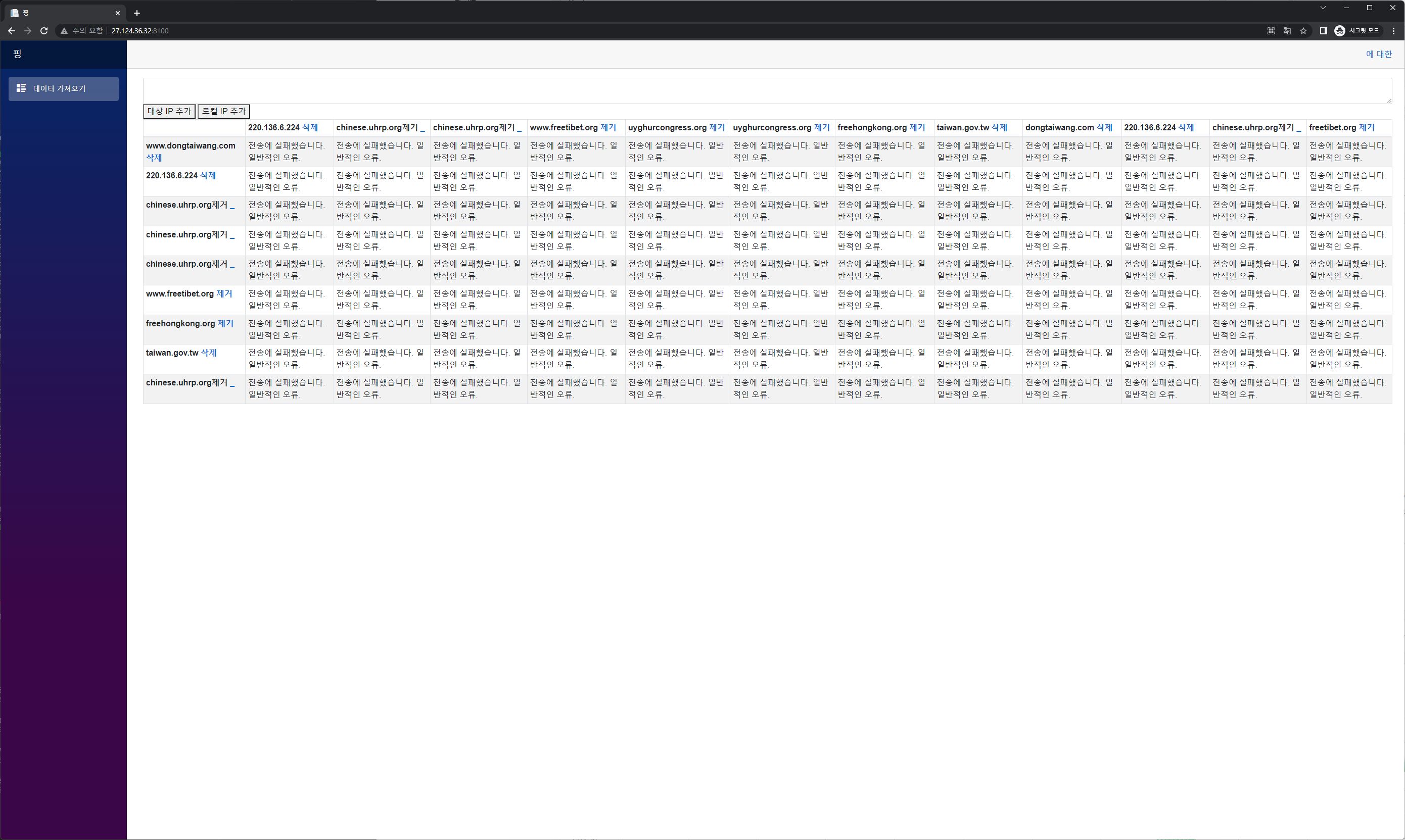

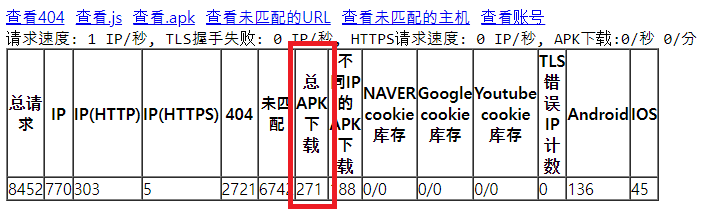

- 10081 포트

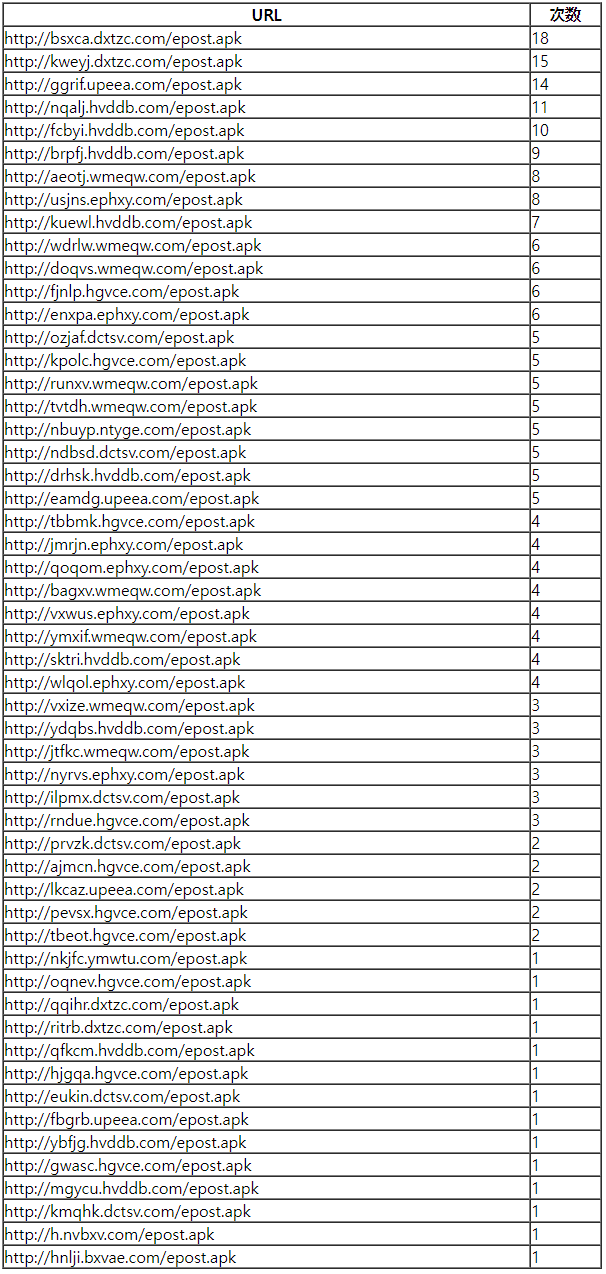

해당 포트에 접속하니 악성 앱인

epost.apk를 배포하는 모니터링 페이지로 보인다.또한, 페이지 이름이

한국어 다운로드이라는 점을 볼때 타겟은 대한민국이다.- 페이지 별 특징

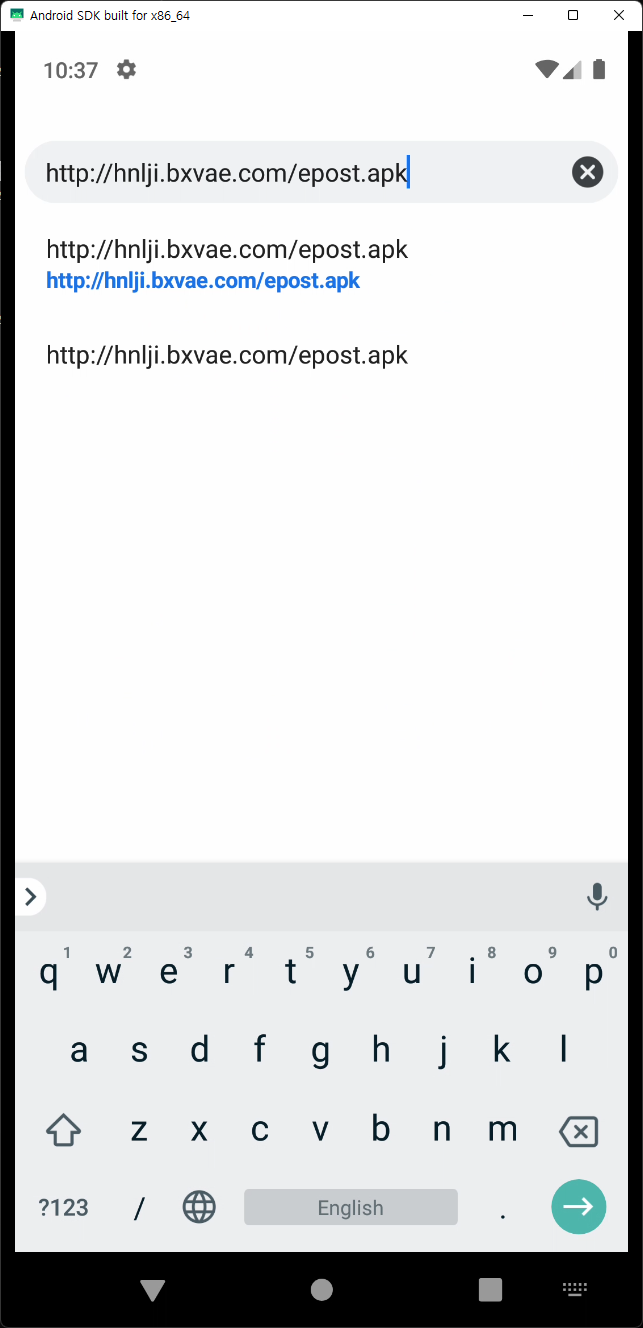

- epost.apk 추출

크롬과 같이 일반 웹 사이트에서는 APK 파일을 받아올 수 없지만, Android 단말기에서는 다운로드할 수 있다.

http://hnlji.bxvae.com/epost.apk

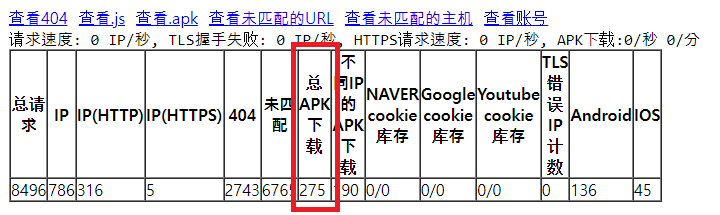

이렇게 APK 파일을 받는 순간 모니터링 페이지에도 카운팅되는 점을 알 수 있다.

다운 전

다운 후 카운터가 1씩 올라가야하는데 지금도 피해자가 계속 발생하고 있다.

앱을 설치하기 위해 라이브러리 조건에 맞춰

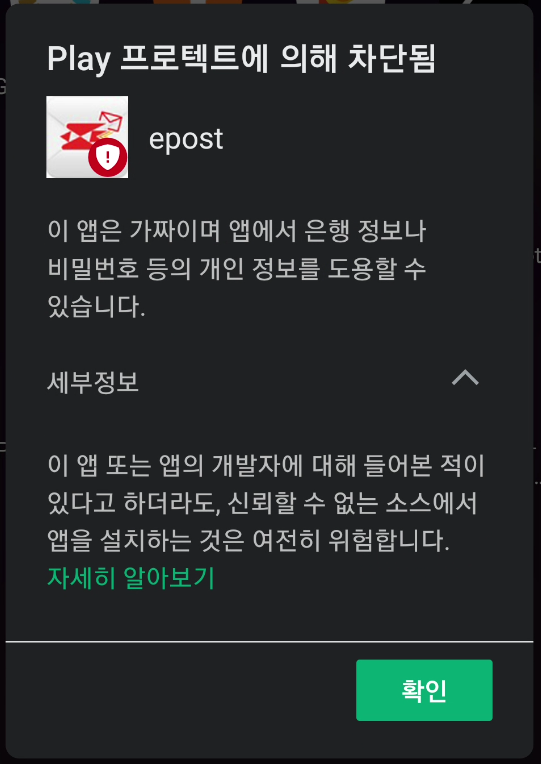

armeabi-v7a호환되는 기종을 준비하였다.설치하는 과정에서 Play 프로텍트가 대응하고 있는 점이 다행이라 생각한다.

분석을 위해 Play 프로텍트 기능을 차단하면 정상적으로 설치가 진행된다.

이때

전화,저장공간,SMS,연락처권한을 요구한다.

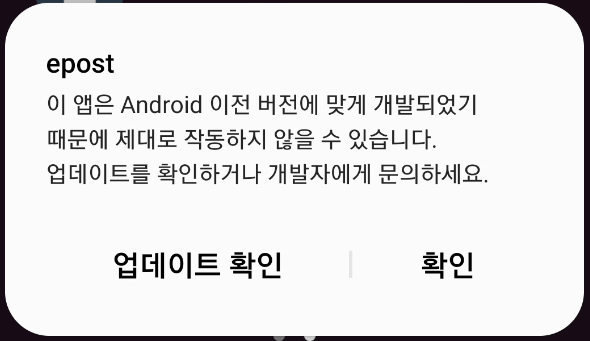

Android 버전 호환이 맞지 않아 설치가 불가능하였다.

이는 Android 매니페스트를 살펴보면, APK 호환되는 버전이 Android API 18부터 21까지이기 때문이다.

Android API 18은 Android 5.0인 롤리팝인데 공격자는생각보다 폭넓은 호환성을 개발해두지 않았다.

결론

- 해당 SMS 문자는 우체국 앱을 사칭하는 피싱 SMS 이다.

- 도메인의 IP는

27.124.36.32이며, 포트별로 수 많은 호스팅을 관리하고 있다.

- 서버는 요구하는 조건에 맞춰 Trigger 된다면

epost.apk설치를 유도한다.

- 이때 APK는

Android 5까지 호환되기 때문에 당장은 대다수가 Android 9 이상 사용중임으로 피해 규모는 작을 것이라 예상한다.

Reference

'Analysis Report' 카테고리의 다른 글

| [Android] Facebook 계정 탈취하는 악성코드 Photo Motion 어플 분석 보고서 (1) | 2022.06.20 |

|---|---|

| [Phishing] 몸캠 피싱 어플 tonight.apk 분석 보고서 (0) | 2022.06.18 |

| [Windows] 00 대학교 입학키트 USB "ECAP.EXE" 분석 (0) | 2022.04.05 |

| [Google] 안드로이드 웹뷰(Android System WebView) 앱간 충돌 원인 분석 (2) | 2021.03.24 |

| [Samsung] Galaxy Buds Pro 유출 분석 (0) | 2020.12.19 |